Diário de um Hacker #05

A coisa começa a esquentar nesta edição #05. Confira!

Hoje é o dia da inauguração da Usina de Belo Monte. Um acontecimento importante para muitas pessoas, mas não para Case (Crazy4Tech), Marcus e para alguns brasileiros. Esta construção é uma gota num mar de coisas irregulares que acontecem no país.

À esta dupla se juntarão mais duas pessoas que darão um certo gás na trama. Como contei nas edições anteriores, a operação do grupo visa derrubar o sistema atual de maneira gradativa, similar às empresas que sofrem ataques cibernéticos e não percebem que algo está acontecendo bem à sua frente.

Chegará o dia em que tudo será revelado, divulgado, contado e não perdoado.

Aviso: Esta edição do Diário de um Hacker, é uma obra de ficção, assim como todas as edições anteriores e as futuras. Os nomes dos locais são ficcionais. Qualquer semelhança com a realidade é uma mera coinscidência. As ferramentas e softwares citados são reais e pertencem aos seus respectivos autores. Use-as com prudência e apenas para fins de estudo.

“VOCÊ PODE DETER A MIM, MAS NÃO A TODOS NÓS, POIS NO FINAL DAS CONTAS SOMOS TODOS UM SÓ.“

Terça-feira, 06:30 AM – Chegando em Altamira

O sol está nascendo em Altamira, num visual que faz cair o queixo de qualquer um que contemple a beleza da paisagem. No aeroporto, Case e Marcus pegam suas malas na esteira, num amontoado de pessoas que apressadamente também querem pegar suas coisas.

– Case, tô com uma fome…

– Calma Marcus, vamos ali tomar um cafezinho e nos organizarmos pra hoje.

Case toma o primeiro gole de cappuccino e começa a verificar as redes sem fio disponíveis no aeroporto. É incrível como em todo o lugar que vai, acaba encontrando alguma rede aberta e vulnerável. É claro que várias dessas redes são disponibilizadas com a intenção de capturar dados de usuários desavisados ou desprovidos de senso de segurança e também da falta de um pouco de paranóia. Antes de se conectar em qualquer rede sem fio, Case, quando em campo, utiliza uma VPN (obviamente com uma boa criptografia) com um provedor específico, que pode estar localizado em qualquer parte do mundo. E a partir deste, é que ele acessa a Internet de fato. Em alguns casos, como uma “proteção” adicional, utiliza a rede Tor para as suas ações.

Assim como boa parte dos Hackers, ele sente uma necessidade enorme em testar a segurança de um sistema ou rede. Não importa se ele está de posse de um smartphone, tablet ou notebook, com certeza executará um War Walking com as ferramentas disponíveis.

Os dois seguem em direção a um hotel próximo dali para deixar suas coisas e seguirem viagem.

– Então Marcus, daqui até a usina levaremos um pouco mais de 1h e meia, já contando com a balsa.

– Chegando lá, vamos “conhecer” as dependências enquanto todos estarão ocupados com a celebração solene de inauguração. Vamos procurar por redes sem fio desprotegidas, conhecer a infraestrutura como um todo e plantarmos a nossa semente. Deixaremos um “Daemon” em execução que coletará informações da rede e enviará diretamente para nós tudo o que encontrar.

O MELHOR ATAQUE É AQUELE QUE ACONTECE NA FRENTE DO ADVERSÁRIO SEM QUE ELE SE DÊ CONTA.

– É isso aí Case! Bora?

A dupla aluga um carro, obviamente fornecendo documentação “não original” e fazem uma pequena viagem até a balsa, localizada a alguns km adiante. Durante o percurso permanecem em silêncio, mas Marcus pluga seu Blackphone no carro para curtir algumas músicas.

A Inauguração

Hoje é o tão aguardado dia. A usina de Belo Monte será inaugurada, para a alegria dos empresários, pois foi construída num prazo recorde e “trará benefícios” a todos. Muita coisa aconteceu durante sua construção, mãos foram “molhadas”, coisas aconteceram por baixo dos panos, moradores prejudicados, etc, etc. Mas é o Brasil né? Carregamos essa fama.

Ônibus lotam o estacionamento e as imediações da Usina. Centenas de pessoas de várias partes do país vieram prestigiar o evento, em um comportamento similar àquela cena de Matrix Reloaded, quando não paravam de aparecer vários agentes Smith vindos de tudo quanto é canto.

Case e Marcus entram na fila trajando roupas com ares de nerds dos anos 80… Creio que ninguém jamais imaginará quais as reais intenções da dupla.

Mas uma coisa que todos precisamos saber, é que sempre tem alguém no meio da multidão nos observando. No caso deles não é diferente. Alguém os observa, assim como quando embarcaram no avião em São Paulo (Veja o final da edição #04 do Diário de um Hacker).

Marcus foi o primeiro a passar pela portaria tranquilamente. Mas na vez de Case o apito soou e ele teve que esvaziar a mochila em uma mesa ao lado do portão de segurança. O agente de segurança verifica a mochila com seus olhos de águia. Observou um fone de ouvido, alguns fios, uma lata de batatinhas Pringles (olha o merchandising hein?), um miniteclado e um tablet. Após ver esse último ítem o agente pergunta:

– O que é isso garoto?

– É um tablet ué? Vou precisar dele para checar meus e-mails.

– Sabe que é proibido tirar fotos aqui hein? Vou colocar um adesivo em frente a câmera do dispositivo. Quando voltar, apresente o seu equipamento com este lacre intacto para que eu possa deixá-lo passar na portaria novamente, ok?

– Ok, ok…

A dupla achou melhor não trazer seus laptops pois chamaria muito a atenção, então os deixaram no hotel. Somente Case trouxe um tablet, que para a sua alegria estava equipado com o Kali Linux, e o miniteclado a parte para facilitar a digitação.

Resolvem sentar-se em um banco para começarem a “trabalhar”. Case liga seu tablet e um conhecido dragão aparece na tela. Utilizando alguns comandos (Veja na edição #04 do Diário de um Hacker) ele verifica que existem algumas redes sem fio utilizando o protocolo WEP (Pasmem!), um dos mais inseguros que existe. Case escolhe uma rede específica e deixa seu tablet coletando informações da rede desprotegida. Enquanto isso toma um café. Marcus o acompanha.

Quando Case leva a xícara de café a boca pela segunda vez, alguém senta à sua mesa.

– E aí meus amigos, tudo bem? Por que essas caras? É claro que ainda não me conhecem, pessoalmente devo dizer. Mas no mundo virtual temos conversado, lembram?

– INEM? – Pergunta Marcus espantado.

– O que está fazendo aqui? Questiona Case.

– Lembram do Cipher? O traídor? Então, ele também está aqui.

– Já sabemos INEM. O cara é “tão esperto” que abriu o link para uma página fake que enviamos a ele. Sua última localização foi num hotel em Altamira. Mas ele não será nenhum problema. – Responde Case. – Como conseguiu entrar INEM?

– Eu vim limpo cara, só o meu querido celular e nada mais. Hoje estou de “folga”.

Um bipe é emitido do tablet, indicando o término da coleta de informações da rede sem fio.

Utilizando o Aircrack, Case tenta quebrar a chave WEP, e que após um pequeno tempo a senha aparece em sua tela. Quando você tentar quebrar a senha de uma rede sem fio saiba que o aplicativo que tentará fazer isso precisará ter uma boa quantidade de dados capturados armazenados, pois assim terá “material” para trabalhar e assim conseguir quebrar a segurança da chave WEP.

Agora consegue se conectar normalmente na rede sem fio utilizando a senha descoberta. Um fato que deixou todos ali surpreendidos é que Case ao inserir a senha, lhe foi atribuído automaticamente um IP de classe C do servidor DHCP da rede (com certeza a rede da Usina deve utilizar outras faixas de IP, pois uma classe C padrão permite utilizar somente cerca de 254 IPs). Conforme o capítulo Melhores Práticas em Segurança de Redes Sem Fio, escrito por Luiz Eduardo dos Santos no livro Trilhas em Segurança da Informação, Editora BRASPORT, 2015, deve haver uma segregação na rede sem fio, ou seja, a criação de VLANs, algo que é comum na rede cabeada. Dessa forma a rede sem fio seria isolada da rede administrativa, TI, e por aí vai. Mas não é o aconteceu após Case se conectar a rede.

O Acesso

Utilizando o script MassAttack (de autoria do nosso amigo Matheus Bernandes) Case faz um scan na rede em busca de servidores com a porta 80 e 8080 abertas:

$ sudo python massattack.py

[+] - Insira a rede: 192.168.0.0/24

[+] - 1 - Tentativa de encontrar fabricante

[+] - Fabricante nao encontrado, salvo em semregistro.txt

[+] - Endereco: 192.168.0.1:80

[+] - 1 - Tentativa de encontrar fabricante

[+] - Fabricante nao encontrado, salvo em semregistro.txt

[+] - Endereco: 192.168.0.100:8080

[+] - 1 - Tentativa de encontrar fabricante

[+] - Fabricante nao encontrado, salvo em semregistro.txt

[+] - Endereco: 192.168.0.150:80

[+] - 1 - Tentativa de encontrar fabricante

[+] - Fabricante nao encontrado, salvo em semregistro.txtApós o término da varredura:

cd fabricantes

$ ls

semregistro.txt

$ cat semregistro.txt

http://192.168.0.1:80

http://192.168.0.100:8080

http://192.168.0.150:80

http://192.168.0.1:80

http://192.168.0.100:8080

http://192.168.0.150:80Com base nesse resultado, Case digita a seguinte url em seu navegador:

http://192.168.0.150E aparece a seguinte tela:

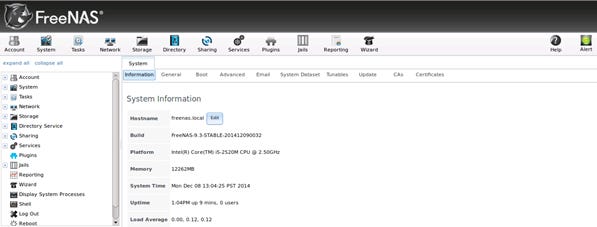

Para quem não sabe o FreeNAS é um storage de rede de baixo custo baseado no FreeBSD, que atua como um tipo de “HD” da rede. Nele você pode configurar o compartilhamento de arquivos, bem como um sistema de alta disponibilidade com RAID. Em uma rede de médio porte e até as de maior, você pode dispensar a necessidade de adquirir hardware dedicado, que é muito mais caro.

– Vamos começar pela senha padrão, ok? Comenta Case.

Username: admin

Password: admin

Então…

Shazam! Estão dentro!

Será que ambos encontraram uma mina de ouro?

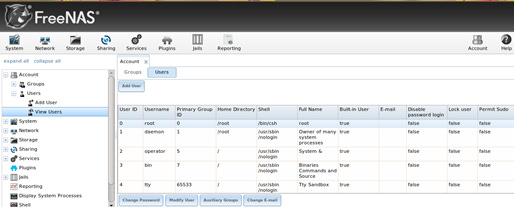

– Case, veja quais usuários estão cadastrados no sistema. Diz INEM.

Olha só…

O usuário root, o “Deus” do sistema. Mas são espertos e não vão mexer neste usuário, nem alterar a senha. Através do FreeNAS Case poderá criar um usuário no sistema operacional deste servidor. Um usuário de nome “backup” é criado no sistema. Um usuário que não levantará suspeitas, diferente de outros “Raquers”.

Case cria uma partição de 100MB onde deixará o Daemon hospedado. Como falei antes, este Daemon terá a função de capturar informações relevantes sobre a rede e enviar tudo ao grupo.

Veja a topologia abaixo:

Um resumo básico do que Case fez até aqui:

Case utiliza o aircrack e outros programas para quebrar a segurança da chave WEP;

Após a quebra e ingresso à rede wireless, o tablet recebe um IP enviado pelo servidor DHCP. Desde modo ele está dentro da rede;

Utilizando o script MassAttack, Case faz um scan na rede em busca de IPs que estejam com a porta 80 e 8080 abertas;

De posse de um IP informado pelo script, o mesmo é digitado no navegador. Case consegue acessar um storage de rede utilizando as credenciais default, cria um usuário e um espaço onde o Daemon ficará hospedado.

O Daemon é então copiado para o servidor através de uma sessão SSH utilizando o programa SCP. Case roda o nosso Daemon, faz alguns testes utilizando o Nmap para verificar se o serviço está em execução, e agenda a sua execução via crontab.

Obviamente no momento em que o Daemon enviar alguma informação para o grupo, será através de uma conexão criptografada, tanto para a conexão, como para o envio dos “arquivos”.

Falta um último teste à fazer: o da conectividade com o mundo externo.

Ainda dentro da sessão SSH no FreeNAS, case digita ping www.google.com.br e também para o IP 201.201.201.201 (fictício). Este último é o IP de um dos servidores do grupo, localizado além da Deep Web. Por incrível que pareça o teste funcionou! Como pode um storage de backup de uma empresa pública (que mexe com o meu e o seu dinheiro) possuir conectividade com a Internet?

Se lembra que na edição #03 Case verificou que uma empresa terceirizada chamada Corvo Corporation (inativa na Receita Federal) possuía uma VPN (toda cheia de furos) com a Belo Monte? Até agora não sabemos quais as reais intenções desta conexão duvidosa. Case, Marcus e INEM resolvem executar uma pequena ação.

Entrando na sala

A gente sabe como são boa parte dos governos (incluindo o Brasil né?). Querem fazer tudo às pressas para que sua imagem não manche perante outros países. O mesmo acontece com a Belo Monte. Numa simples caminhada nossos amigos viram cabos de rede soltos, pontos de rede à vista, e um compartimento com vidro fumê… Ao se aproximarem dela viram luzes piscando.

– Servidores! Grita Marcus.

– Fala mais alto Marcus. Alerta Case.

Realmente era uma sala contendo vários racks recheados de servidores. Case, Marcus e INEM vestem suas máscaras (não preciso falar de quem né?).

– Precisamos entrar lá. O servidor da Corvo Corporation tem a VPN com algum servidor desta sala bem a nossa frente. Fala INEM.

– Mas como entraremos lá? Pergunta Case.

– Olhe pra cima.

O teto do local onde estavam é do tipo removível, em pequenas partes. Basta empurrar um quadrado e passar para a sala dos servidores ao lado.

– Caraca! A gente consegue passar facilmente. Diz Case. – Marcus, você é o mais alto de nós três. Faz um apoio para que eu possa subir.

Marcus entrelaça as mãos para que Case possa apoiar o pé nelas, enquanto INEM vigia os arredores. Case então alcança um quadrado do teto e o empurra para cima. Dá um pequeno impulso e então consegue subir. Os dois que ficaram embaixo logo percebem uma movimentação ali perto. Se escondem num local onde não possam serem vistos. Logo ficam calmos, pois o que viram os fizeram dar uma risadinha. Duas mulheres se beijando loucamente em um canto, até que chegaram bem perto deles, mesmo assim não foram vistos. O beijo e a pegação duraram uns 5 minutos, até que foram para outro local.

– Esse pessoal hein, não importa o “encontro social” que esteja acontecendo. Sempre acham um jeito de dar uns amassos. Diz Case no meio à risadas.

Nas primeiras edições do DefCon (Encontro anual de Hackers), mulheres e homens praticavam ato sexual nos elevadores do local em troca de segredos “informáticos”. Atualmente a busca por uma adrenalina fazem as pessoas se pegarem em qualquer acontecimento social ou locais públicos. Só para os amantes da boa adrenalina. 🙂

Lá em cima, Case levanta um quadrado do teto ao lado para ver como é o local e ergue sua máscara. — Aparentemente está tudo limpo — Fala pro pessoal.

Viu que o acesso dava justamente atrás de um rack. Case pula para baixo e destranca a fechadura “super sofisticada”, simplesmente virando a maçaneta e abrindo a porta levemente, com um sorriso no canto da boca para os dois amigos. Marcus e INEM entram rapidamente.

O responsável pela segurança física do local deve ter pensado (errado né??) que quem estiver do lado de dentro significa que passou pela porta utilizando um crachá de funcionário. É um clássico caso de Backdoor aplicado ao mundo real.

Os três estão procurando pelo circuito de dados e roteador que está conectado à Corvo Corporation. Uma etiqueta grande com o nome da empresa está bem visível. Um dos cabos ligados ao roteador segue até o servidor da Belo Monte.

Olha só a idéia dos caras:

Conectar o cabo do roteador em um das interfaces do storage FreeNAS;

Alterar o endereço mac dessa interface e o endereço IP, para que sejam os mesmos do servidor da Belo Monte;

A VPN será fechada agora com o storage, este que possui o Daemon em execução;

Seria um tipo de IP Spoofing, mas do jeito manual, pois tiveram acesso físico ao local.

Após conectarem o cabo em uma das interfaces do FreeNAS (que antes estava ligado ao server da Belo Monte), ambos tratam de fechar o acesso por onde Case desceu, e saírem pela porta tranquilamente.

Do lado de fora, próximo a um grande palco, centenas de pessoas prestam atenção no pronunciamento da Presidente da República, não se movendo e nem piscando os olhos. Os 3 sentam-se em uma mesa localizada na sombra de uma árvore. Case tira seu tablet do bolso e liga o teclado a ele.

Preparando o terreno

Etapas seguidas pelo Case:

Entra no terminal e se conecta ao storage através de uma sessão SSH (utilizando o usuário e senha criado(a) anteriormente);

Configura a interface de rede (na qual está ligado o cabo do roteador da Corvo Corporation) utilizando a mesma configuração de rede e endereço mac do VPN server da Belo Monte;

Reiniciar o serviço de rede com o comando /etc/init.d/./network restart;

Testar a conectividade com o servidor da Belo Monte utilizando o comando ping, e pronto! VPN funcionando.

– Vamos nos mandar daqui. Diz Marcus.

O encontro

No caminho até a portaria, o trio tromba com ninguém nada menos que Cypher.

– Ora, ora, mas veja só quem esta por aqui! Se alegra Cypher.

– Espero que tenham conseguido fazer o que vieram fazer e nem me chamaram pra festa?

– Cypher, não conseguimos fazer nada, infelizmente. Mas você vai se dar mal pelo que fez! – Fala Case em voz alta.

– Realmente não me aceitaram no outro grupo, e o que falei para eles não foi praticamente nada. Achei que falando que sabia algo da operação eles poderiam me aceitar, mas não. Tentei plantar verde pra colher maduro, mas em vão. Os caras ainda me espancaram e me largaram em qualquer beco de São Paulo. – Diz Cypher – Pensei em encontrar vocês aqui para poder participar de algo legal, mas já estava indo embora.

– Pois é Cypher, realmente não conseguimos nada, a segurança deles é muito forte. Vamos voltar para São Paulo, e pensar melhor sobre o que faremos.

Voltando pra casa

Case e Marcus se dirigem até o hotel onde estavam hospedados para pegar algumas coisas (INEM e Cipher os acompanham).

Já no aeroporto de Altamira ambos esperam pelo vôo com destino à São Paulo. Case está um pouco pensativo com relação à operação. Cypher teria falado a verdade?

O avião começa a levantar vôo. Os quatro estão juntos na mesma fileira do lado direito do avião. Case olha pela janela e vê um por do sol maravilhoso, em uma linda paisagem.

Um dos pensamentos que pairam na mente de Case é que a “festa” de verdade começará daqui pra frente.

Toquem os tambores!

O que achou do post?

Clique aqui para conferir as outras edições do Diário de um Hacker