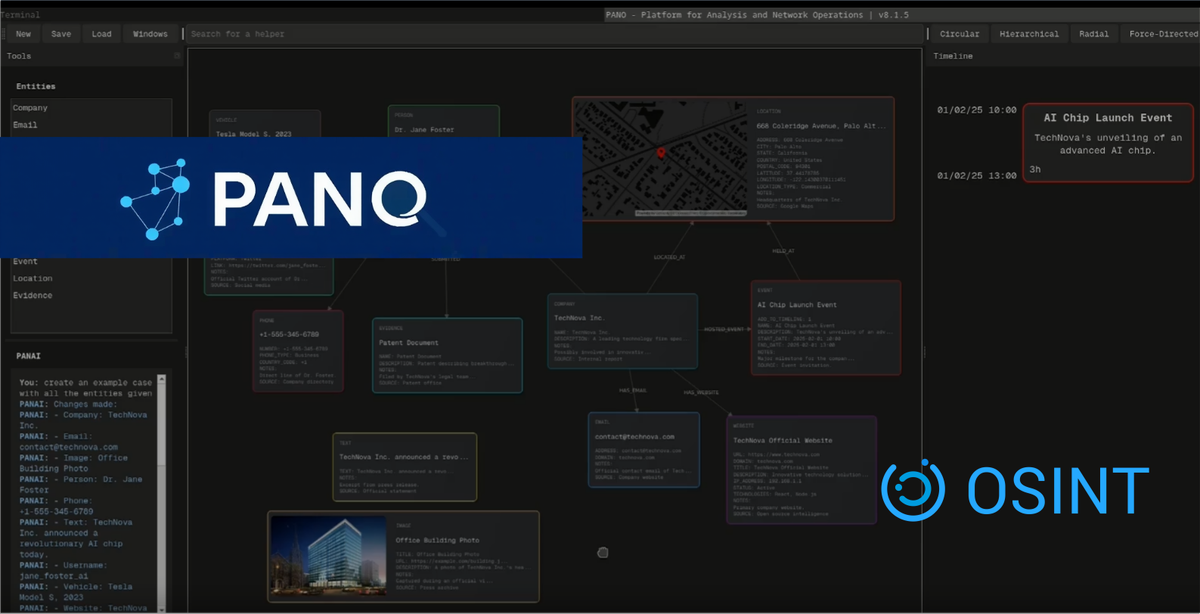

OSINT: Procure por informações sobre pessoas usando a ferramenta PANO

Conheça a ferramenta com foco em OSINT (Open Source Intelligence) que pode mostrar informações sobre contas do Gmail ou do Google corporativo.

Muitas das vezes o que precisamos está “embaixo de nossos narizes” ou há alguns cliques de distância. Você sendo ou não, um profissional que atua em cibersegurança, mas precisa pesquisar informações sobre pessoas na Internet, pode contar com ferramentas que te auxiliam neste processo.

Uma delas é a PANO. Uma ferramenta interessante de investigação OSINT (Open Source Intelligence) que combina visualização por gráficos, análise por linha do tempo, ferramenta de IA para te ajudar e descobrir padrões ocultos nos dados, etc.

O que é OSINT?

Inteligência de código aberto (OSINT) é o processo de coleta e análise de informações publicamente disponíveis para avaliar ameaças, tomar decisões ou responder a perguntas específicas. Fonte: https://www.ibm.com/br-pt/topics/osint

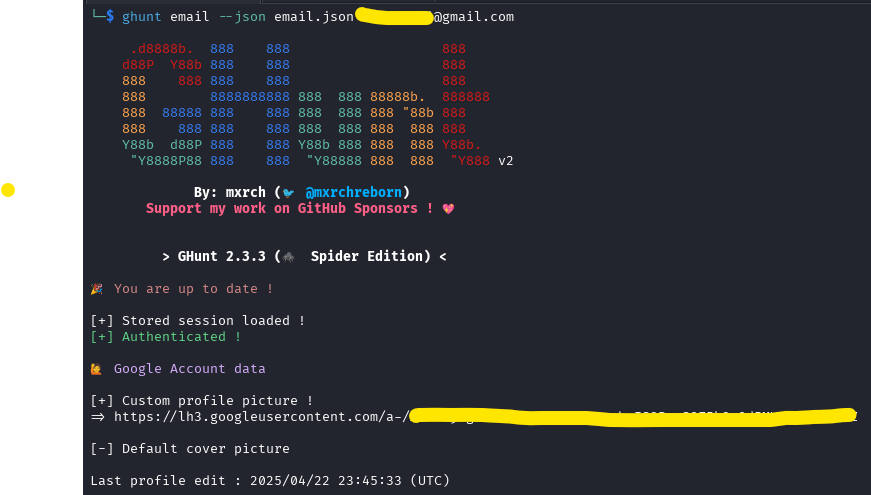

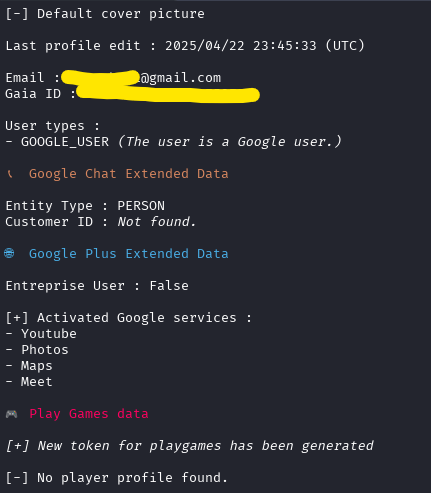

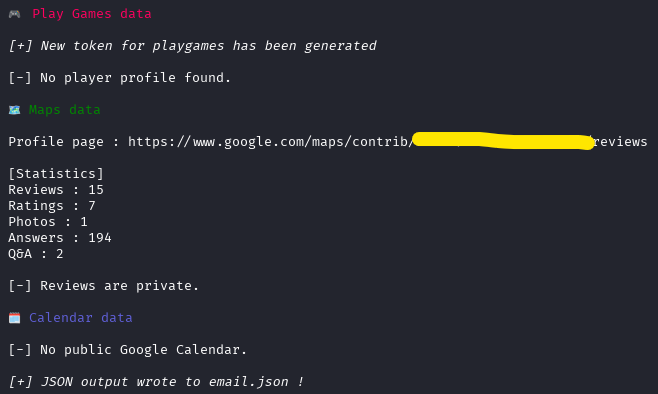

Outra ferramenta interessante que faz parte do “pacote” é o GHunt, um framework de segurança ofensiva com foco em OSINT para procurar informações sobre contas Google (seja o Gmail padrão, contas Google Corporativas, etc). Com o GHunt você pode saber com exemplo se determinada conta está cadastrada no Maps, se tem perfil no Youtube, a imagem do perfil, id de usuário, etc.

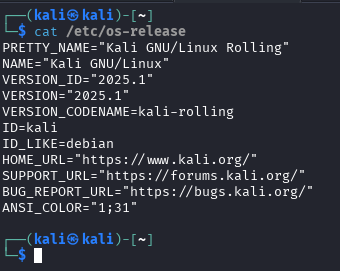

Configuração do laboratório:

- VMware® Workstation 17 Pro (17.6.3 build-24583834) para Windows | Gratuito

- Imagem do Kali Linux 2025.1 para VMWare

Bora?

Roteiro:

- Instalação e configuração do PANO

- Configuração e demonstração do GHunt

- Demonstração do PANO

Este post tem o objetivo de demonstrar o uso de uma ferramenta que é utilizada por profissionais de segurança da informação durante suas atividades de investigação. Não utilize o conhecimento obtido para atividades ilícitas. Entendido?

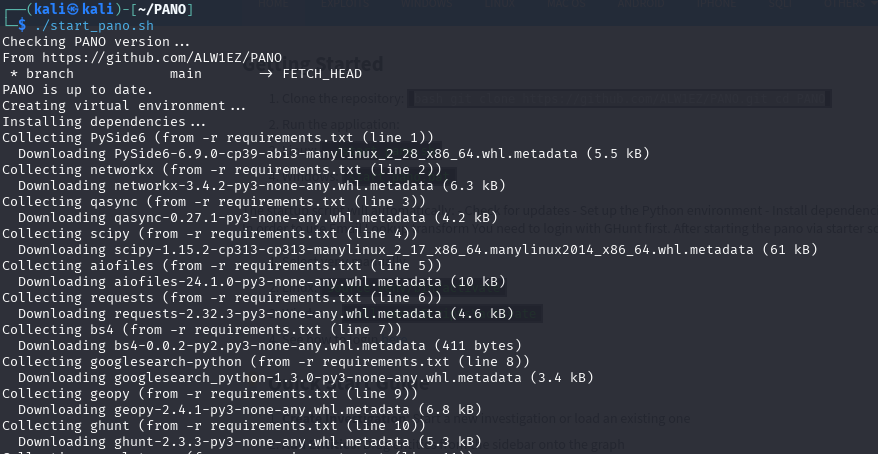

Instalação e configuração do PANO

Clone o repositório e acesse-o em seguida:

git clone https://github.com/ALW1EZ/PANO.gitAcessando o diretório:

cd PANOInicie o PANO:

./start_pano.sh

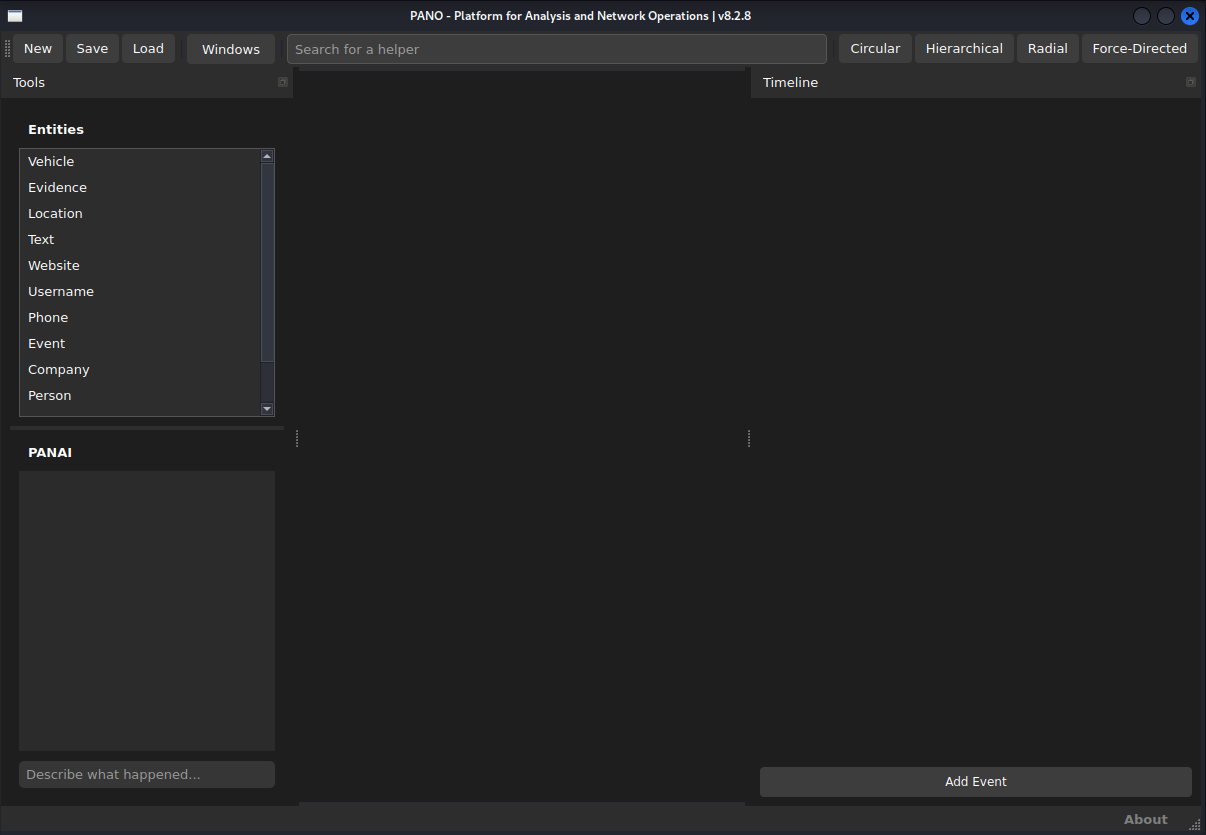

Paralelo a esta janela do terminal, uma nova janela (a da ferramenta) será aberta:

Deixe esta tela minimizada e abra uma nova aba no terminal.

Configuração do Ghunt

Para que o GHunt funcione com sucesso é necessário que a distro possua o Python 3.10 ou superior, para o caso de realizar a instalação em outro sistema operacional, que não seja o Kali usado neste post.

Configure o ambiente virtual de nome venv:

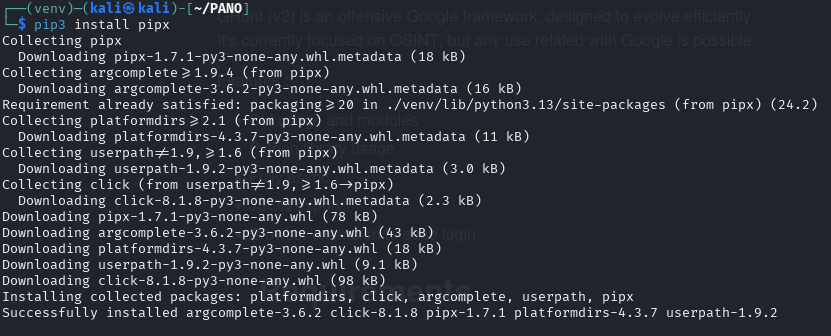

source venv/bin/activateInstale o pipx, o gerenciador de pacotes do Python:

pip3 install pipx

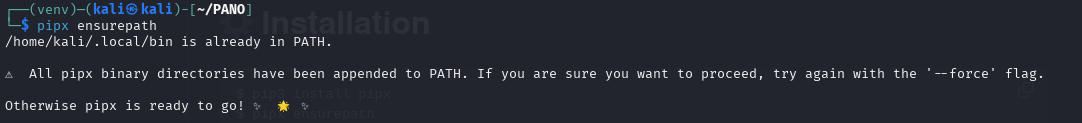

Instale o ensurepath, para garantir que o diretório onde o pipx armazena os componentes esteja na variável de ambiente PATH:

pipx ensurepath

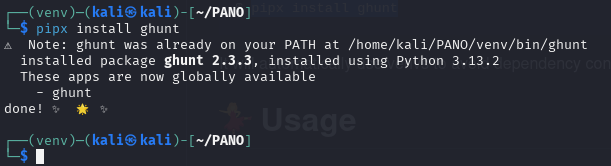

E instale o GHunt:

pipx install ghunt

Realizando o login no GHunt

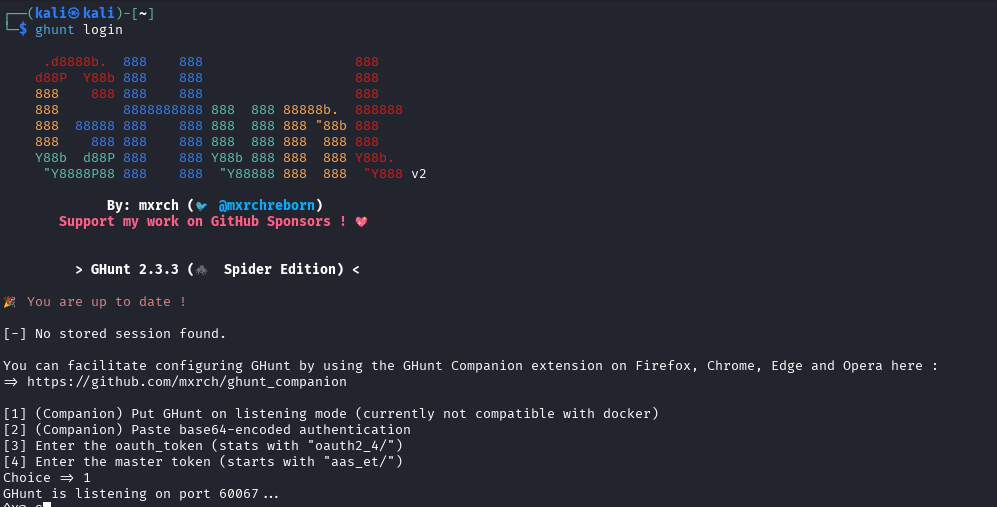

Digite o comando a seguir para iniciar o processo de login no GHunt:

ghunt loginQuando solicitado, informe a opção 1, para colocar o GHunt em modo listening (aguardando por conexões em determinada porta):

Abra o navegador de sua preferência (podendo ser o Firefox ou o Chrome) e instale a extensão GHunt Companion.

Para instalar, clique em um dos links abaixo conforme o navegador desejado:

Em nosso caso, utilizamos o plugin para o Firefox.

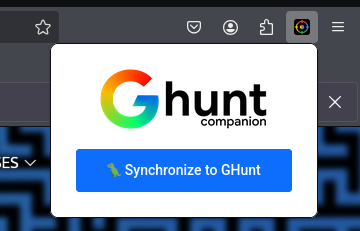

Clique no ícone do plugin e em seguida na opção Synchronize to GHunt:

Informe as credenciais de sua conta do Gmail conforme solicitado (crie uma conta teste no Gmail para realizar esta atividade).

Caso tenha feito login com uma conta que já utilize para coisas pessoais (e queira removê-la da configuração do GHunt), acesse as configurações desta conta no Gmail e exclua a aprovação referente ao login efetuado, bem como o arquivo creds.m em seu Linux:

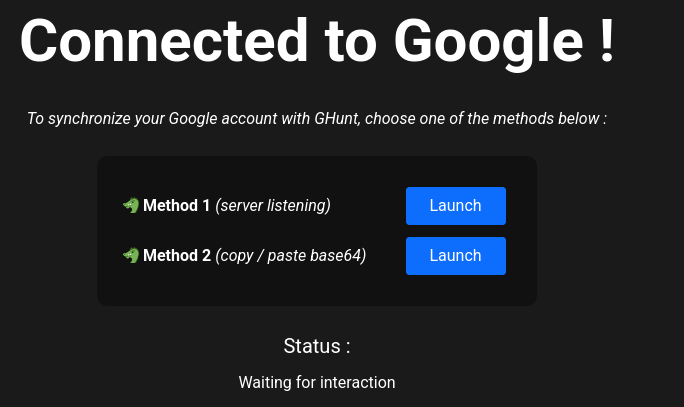

Ao realizar o login em uma conta do Gmail, deverá aparecer a seguinte tela:

Na tela da imagem acima, clique no botão Launch, referente a opção Method 1 (server listening). Ao clicar neste botão, o plugin do GHunt (que já está conectado na conta do Gmail) sincronizará com a instalação do GHunt que está em modo listenning (descrito na Figura 8).

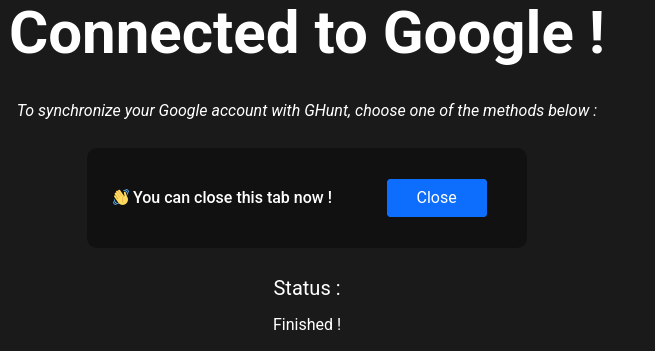

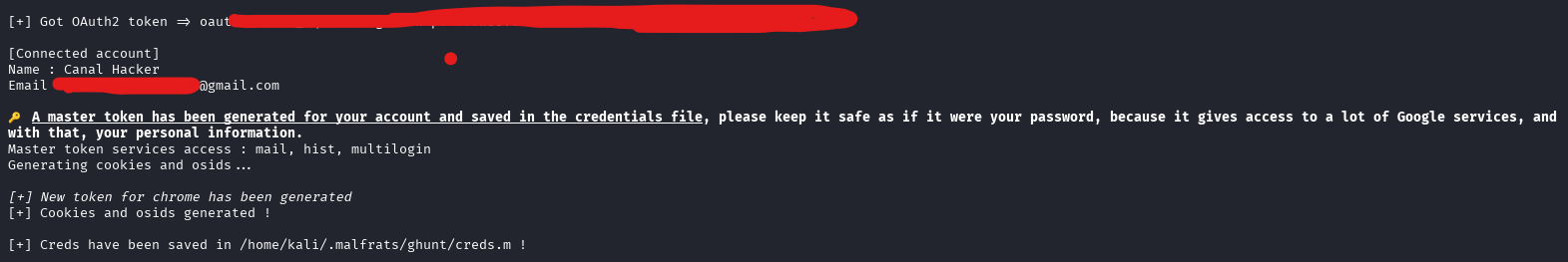

Na Figura 8, onde consta que o GHunt está em modo listenning, aparecerá a seguinte mensagem, sinalizando que o processo de sincronia do Gmail com o GHunt ocorreu com sucesso:

Coletando informações pelo Ghunt

Digite este comando para saber que opções pode utilizar:

ghunt --help

Por exemplo, para procurar por informações sobre uma determinada conta do Gmail, digite:

ghunt email --json nomedaconta.json nomedaconta@gmail.com

Usando o PANO

Agora que instalamos o PANO (e o GHunt), agora veremos como utilizá-lo.

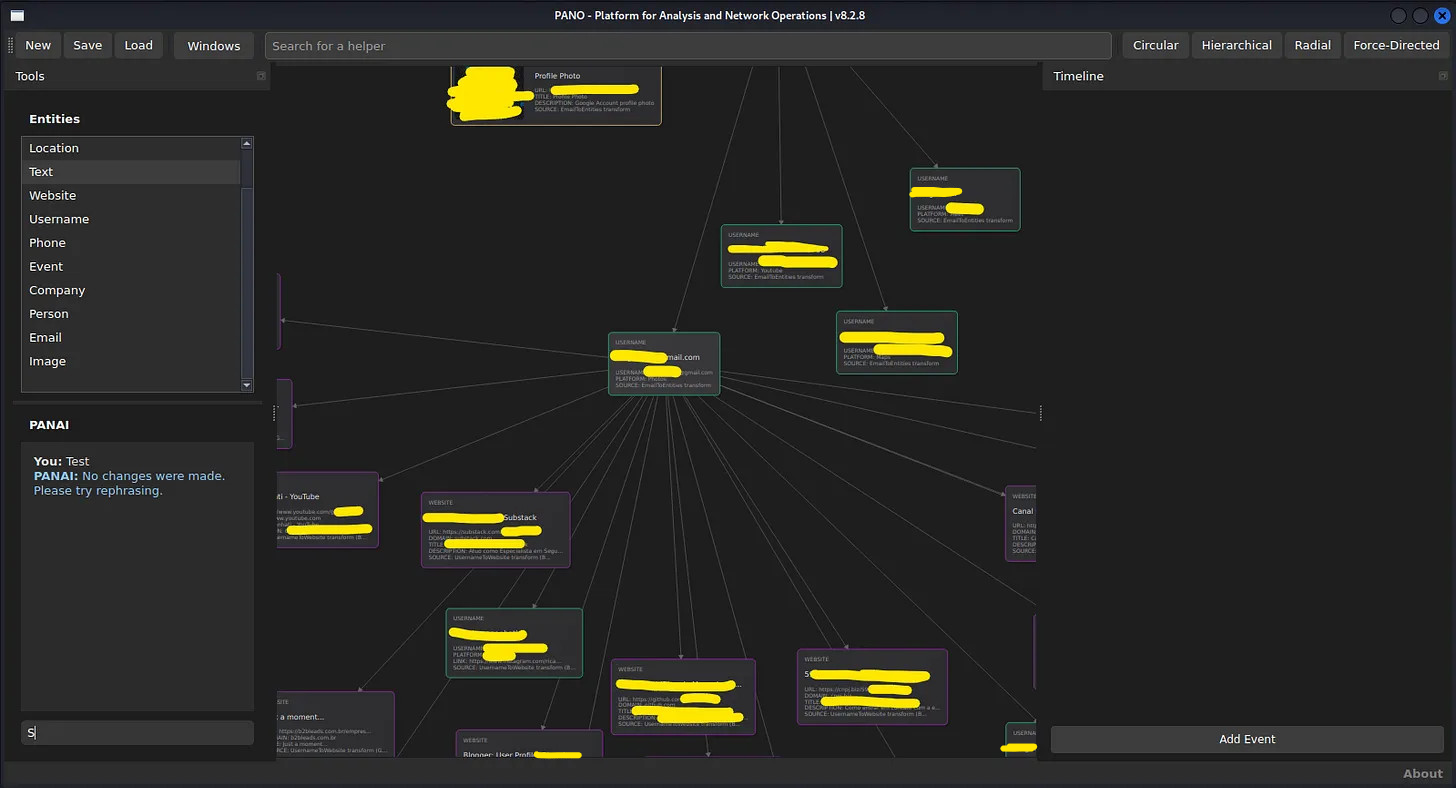

A ideia é que possamos montar um mapa, para que assim possamos ver os correlacionamentos.

A tela da ferramenta é intuitiva. No lado esquerdo temos as entidades, que são os itens onde poderemos fazer as ligações.

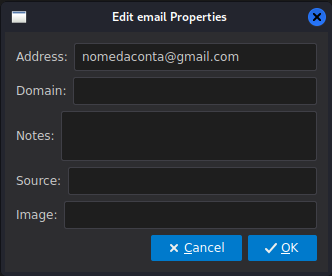

Para um pequeno teste, execute o seguinte:

- Arraste a entidade Email para o meio da tela;

- Clique duas vezes sobre ela. Na janela que abrir, entre com o e-mail completo no campo Address:

- Clique em OK

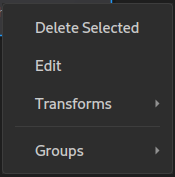

- Clique com botão direito em cima da entidade e em Transforms → Email Lookup:

- Veja a “mágica” acontecer:

Obviamente o resultado será um pouco diferente.

Bom, meu caro e minha cara padawan (ou Jedi), espero que tenha gostado do post. Explore as ferramentas e deixe suas mensagens no campo de comentários ou nas redes sociais em que este post for publicado!

Valeu!