ICP-Brasil emitiu um certificado SSL em nome de google.com?

Em fóruns de discussão foi relatado que o ICP-Brasil teria emitido certificado em nome de google.com e que isso poderia ter quebrado algumas regras da emissão de certificados. Veja no post!

Nos últimos dias, mais precisamente no início do final de semana, lá pelo dia 30 de Novembro de 2024, começou a popular em alguns fóruns de discussão, algumas ocorrências envolvendo o ICP-Brasil, formalmente conhecido como Infraestrutura de Chaves Públicas Brasileira.

Emissão incorreta de certificado SSL em nome do Google?

Andrew Ayer, proprietário de um fórum de discussão que leva seu nome, comentou em uma postagem que o ICP-Brasil haveria emitido incorretamente um certificado em nome do Google.

No site Bugzilla, conhecido repositório de bugs relacionado aos produtos da Mozilla, como o navegador Firefox, foi aberto um bug sob o número 1934361 com o título “ICP-Brasil: Mis-issued certificate”, pelo usuário Fabien Hochstrasser.

O usuário fala do site crt.sh onde você pode consultar informações do certificado emitido pelo ICP-Brasil, como podemos ver a seguir:

Você pode baixar o referido certificado clicando no link Certificate (em destaque na imagem acima), abrir o arquivo em um editor de texto, copiar e colar o seu conteúdo no site https://www.sslshopper.com/certificate-decoder.html, para ver o seguinte resultado:

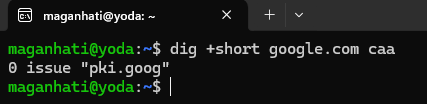

O usuário também relata que o domínio google.com possui um CAA RR que permite apenas que pki.goog emita certificados para este domínio (o usuário possui dúvidas se isto é uma prova concreta, pois a regra pode ter mudado, mas acredita que não mudou):

No site Digicert vemos que é possível que uma AC (autoridade certificadora) emita certificados em nome de um determinado domínio, desde que os seguintes requisitos sejam atendidos:

Não seja encontrado uma configuração de CAA RR para seu domínio.

Caso encontre uma configuração de CAA RR para o domínio, autorizando determinada AC a emitir esse certificado.

Caso encontrem configurações de CAA RR para o domínio sem as tags de propriedade "issue" ou "issuewild".

A configuração de CAA garante que apenas as CAs autorizadas possam emitir certificados em nome de determinado domínio.

Quando não existe nenhum registro CAA para determinado domínio, qualquer pessoa pode emitir um certificado para o domínio.

O que é um CAA?

Citamos algumas vezes o termo CAA, mas o que ele significa?

Criado pela Internet Engineering Task Force (IETF) e descrito em RFC 6844, O CAA permite que o proprietário de um nome de domínio autorize tarefas designadas e específicas Autoridades de certificação (CAs) para emitir certificados SSL para seus nomes de domínio. (Este trecho foi retirado da url https://www.ssl.com/pt/article/certification-authority-authorization-caa-2/)

Domain Control Validation

Existe um processo chamado Domain Control Validation ou simplesmente DCV, em que consiste de métodos utilizados para provar que determinada CA tenha controle sobre determinado domínio. Maiores informações podem ser verificadas neste link.

No ticket da Bugzilla o usuário Michał Purzyński questiona se o ICP-Brasil ignora voluntariamente o CAA RR e se esta verificação faz parte do processo padrão de inclusão de domínios. Vimos que “teoricamente” faz parte.

Se o certificado em questão foi emitido pela Certisign ICP Brasil, algo no processo formal de emissão de certificados foi realmente ignorado?

Conclusão

Entendemos que o certificado em questão pode ter sido emitido para uso restrito em determinados ambientes (como mostrado neste link), mas situações como as mostradas neste post normalmente não podem passar em branco.

Creio que falta um pouco mais de clareza pelo ICP-Brasil ou Certisign sobre o processo da emissão deste certificado.

Caso conheça alguém que trabalhe em uma dessas empresas, o espaço aqui está aberto e teremos o enorme prazer em atualizar o post com a resposta.

Valeu!