Pesquisadores alertam sobre "bypass" do NTLMv1 via política do AD

Pesquisadores descobrem falha de configuração em política de grupo do AD feita para desabilitar o NTLMv1, que pode ser ignorada, permitindo que autenticações NTLMv1 persistam.

A empresa de cibersegurança, Silverfort, descobriu uma configuração incorreta que pode “bypassar” uma determinada política de grupo do Active Directory (AD) feita para desabilitar o NTLMv1, permitindo assim que autenticações por este protocolo inseguro continuem funcionando.

Qual é o problema com o NTLMv1?

Ele é um protocolo de autenticação desatualizado com vulnerabilidades de segurança conhecidas, tornando-o um alvo principal para invasores. A vulnerabilidade, descoberta pelo pesquisador sênior de segurança Dor Segal, alertou que mesmo que as empresas implementem a política para desativar o NTLMv1 estarão expostas a autenticações por meio deste protocolo.

Certas configurações locais podem ignorar esta restrição feita na política de grupo ao solicitar especificamente a autenticação NTLMv1. Invasores podem então explorar esta vulnerabilidade para interceptar o tráfego, quebrar credenciais de usuários e obter acesso não autorizado ao sistema. Além disso, ao explorar as vulnerabilidades do protocolo em questão, poderão se mover lateralmente ou aumentar seus privilégios, expondo as empresas a riscos significativos.

“É importante observar que clientes (estações de trabalho) Windows com a configuração LMCompatibilityLevel 3 e posterior ativada não gerarão o tráfego NTLMv1 se solicitado. No entanto, clientes não Windows não são protegidos. Se um sistema solicitar uma mensagem NTLMv1 de um cliente não Windows, o Controlador de Domínio poderá aprovar a autenticação e gerar uma chave de sessão”, observaram os pesquisadores em um post.

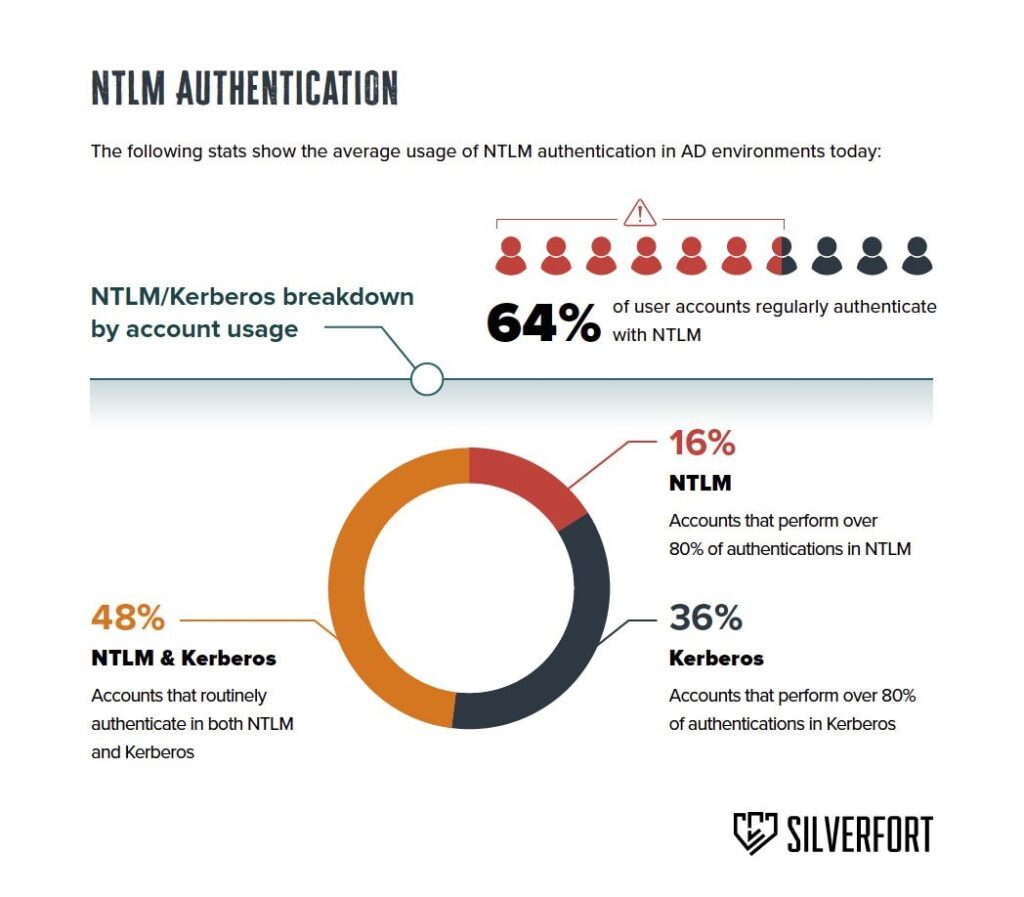

Olhando na imagem acima, temos alguns pontos interessantes:

- Em ambientes que usam o AD, 64% das contas de usuário regularmente se autenticam via NTLM

- 48% das contas se autenticam tanto em NTLM e Kerberos

- 36% das contas realizam mais de 80% de autenticação via Kerberos

Mesmo com a Microsoft reconhecendo o problema e ter anunciado (em 2023…) planos para remover completamente o suporte ao NTLMv1 em versões futuras do Windows, as empresas ainda precisam tomar medidas proativas para mitigar o risco. Estas medidas incluem habilitar logs de auditoria para autenticação NTLM, identificar sistemas/aplicativos que utilizem o NTLMv1 e implementar métodos de autenticação modernos, via SSO ou Kerberos, a fim de substituir o NTLMv1.

Não é de hoje que esta versão do NTLM é comentada no meio da segurança da informação. O Mimikatz come solto!

Créditos:

https://hackread.com/researchers-ntlmv1-bypass-active-directory-policy/

https://www.silverfort.com/blog/ntlmv1-bypass-in-active-directory-technical-deep-dive/