Vulnerabilidade na #DeepSeek expõe publicamente banco de dados #ClickHouse

Pesquisadores descobriram um banco de dados público da DeepSeek expondo informações sensíveis.

A empresa Wiz Research descobriu um banco de dados ClickHouse público pertencente à DeepSeek, em que estão expostos históricos de bate-papo, secret keys e detalhes de backend. Após a divulgação (ética), a DeepSeek prontamente corrigiu o problema.

“Em minutos, encontramos um banco de dados ClickHouse acessível publicamente vinculado ao DeepSeek, completamente aberto e não autenticado, expondo dados sensíveis. Ele estava hospedado em oauth2callback.deepseek.com:9000 e dev.deepseek.com:9000”, diz o relatório publicado pela Wiz.

“Este banco de dados continha um volume significativo de histórico de bate-papo, dados de backend e informações confidenciais, incluindo informações de log, APIs secrets e detalhes operacionais”.

Os pesquisadores observaram que o vazamento poderia ter permitido que invasores assumissem o controle total do banco de dados e potencialmente aumentassem os privilégios dentro do ambiente da DeepSeek, sem qualquer autenticação.

Os especialistas usaram a interface HTTP do ClickHouse e acessaram a url /play para executar consultas SQL arbitrárias por meio do navegador.

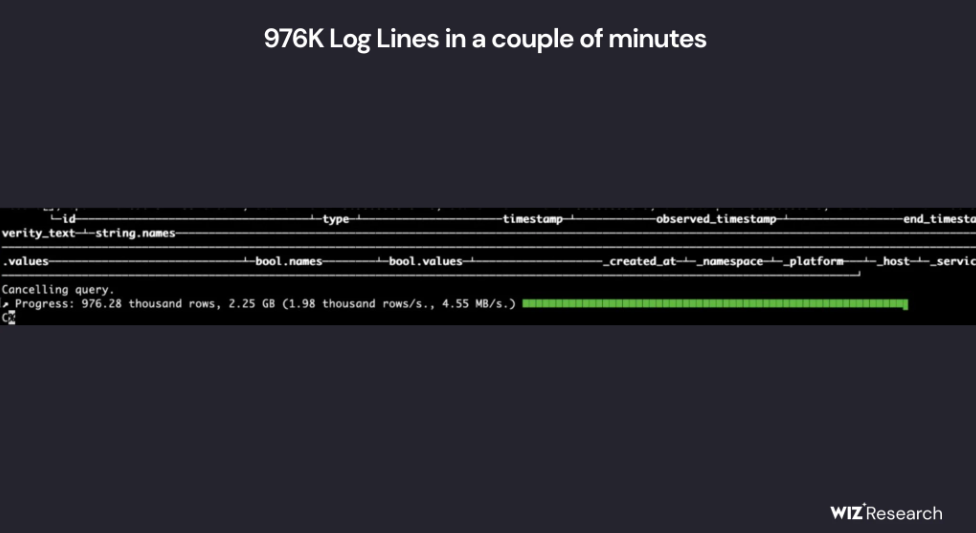

Ao executar uma consulta SHOW TABLES, os pesquisadores obtiveram uma lista completa de conjuntos de dados, incluindo a tabela log_stream com mais de um milhão de entradas de log contendo dados altamente sensíveis. A tabela incluía as seguintes colunas:

timestamp– Registros de 6 de janeiro de 2025span_name– Referências a vários endpoints internos da API DeepSeekstring.values– Logs de texto simples , incluindo histórico de bate-papo , chaves de API, detalhes de backend e metadados operacionais_service– Indicando qual serviço DeepSeek gerou os logs_source– Expondo a origem das solicitações de log , contendo histórico de bate-papo, chaves de API, estruturas de diretório e logs de metadados do chatbot

Os pesquisadores explicaram que não executaram consultas intrusivas além da enumeração, para preservarem as práticas éticas de pesquisa.

“Esse nível de acesso representou um risco crítico para a própria segurança do DeepSeek e para seus usuários finais. Um invasor poderia não apenas recuperar logs sensíveis e mensagens de bate-papo em texto puro, mas também poderiam potencialmente exfiltrar senhas em texto puro e arquivos locais junto com informações de propriedade diretamente do servidor por meio de consultas como: SELECT *FROM (‘'filename’) dependendo da configuração do ClickHouse”, conclui o relatório”.

Créditos:

https://securityaffairs.com/173666/data-breach/deepseek-db-exposed-highly-sensitive-information.html